Источник: BitCryptoNews

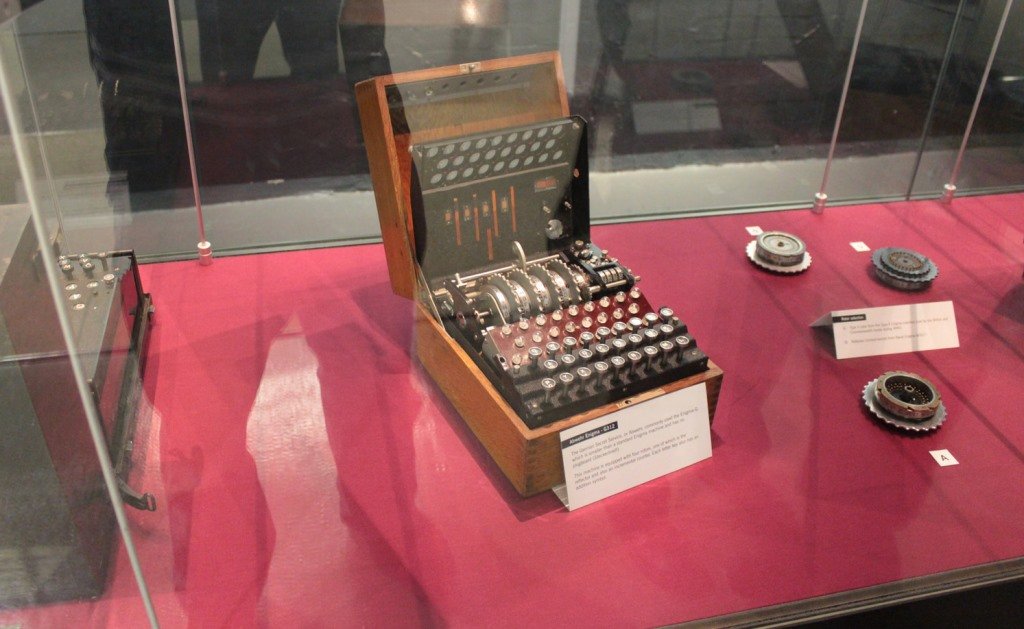

На протяжении долгого времени единственным способом защиты информации было использование симметричной системы.

Ее феномен заключался в необходимости снабжения обеих сторон одинаковым ключом, благодаря которому происходило шифрование и дешифровка.

Данная система изначально имела большое количество изъянов. Ее применение не было эффективным.

Сегодня пользователям предложена ассиметричная альтернатива шифрования. Она позволяет забыть о прежних проблемах.

Об особенностях обеих систем, а также принципах применения для защиты информации, рассказываем в нашем материале.

Чем же симметрия не угодила?

Сама идея шифрования заключается в замене изначального значения на иные символы, дешифровка которых была бы возможна исключительно при наличии ключа.

Эта техника позволила вести пересылку засекреченной информации без опасений о том, что она может быть раскрыта, попав в чужие руки.

Единственным способом извлечения первоначального значения является применение параметров шифрования к заданному тексту (применение ключа).

Дешифровка позволяет вернуть информации первоначальный вид без каких-либо изменений или повреждений.

Такая схема работы имеет ряд недостатков, которые стали основой постоянного поиска более эффективных альтернатив.

К проблемам симметричного способа шифрования можно отнести следующие:

1. Наличие одного ключа подразумевает необходимость его передачи другой стороне.

Получается, что основной упор безопасности должен делаться не на сам зашифрованный файл, а на передачу ключа дешифровки, поскольку попади он в чужие руки, информация станет рассекреченной.

Соответственно, особое внимание должно уделяться возможным каналам перехвата и усилению безопасности передачи.

2. При попадании ключа, посредством которого производится дешифровка, в чужие руки, стороны могут полностью потерять линию соединения.

Причина в том, что получение информации о перехвате ключа является автоматическим сигналом к созданию и начале применения другого.

Соответственно, смена кода дешифровки не позволит извлечь данные из первоначально-сокрытого файла.

Для упрощения понимания обратите внимание на схему:

Теперь становится понятным, почему передача ключа является ключевым элементом формирования связи между сторонами.

Исходя из представленной информации, симметричная система обладает массой недостатков.

Существенная уязвимость не позволяет назвать ее эффективной и безопасной, поскольку получая доступ к одному ее элементу, в виде ключа, злоумышленник может раскрыть данные.

Одной из сфер применения шифрования является создание условий для сохранности информации при общении, крайне важно уделить внимание возможностям блокчейн в данном вопросе.

Об этом своими мыслями поделились два эксперта: управляющий партнёр фонда GT Blockchain Investments, Максим Тарасенко и финансовый аналитик FxPro, Александр Купцикевич:

«Snapchat произвёл революцию в мире мессенджеров: в нем отправленные сообщения автоматически удаляются в течение нескольких секунд после прочтения. Блокчейн предлагает противоположное: все сообщения остаются в истории навсегда.

Возможно, это заставит людей думать, прежде чем что-то написать и отправить, ведь это сообщение попадёт в неизменяемый блокчейн.

И такие скандалы, как раскрытие имейл-переписки Хиллари Клинтон со всеми её политическими нюансами, уйдут в прошлое: вся переписка будет храниться в неизменном виде в блокчейне мессенджера» — считает Максим Тарасенко.

«Блокчейн в качестве базы для мессенджера весьма эффективен, как и для других целей. Мессенджеры на основе блокчейна уже существуют, например, CallBox. О нем писали еще в ноябре 2017. Однако тут уже вопрос маркетинга.

Про Telegram знают все, и хоть мессенджер и скрывает переписку, но все же привязан к телефону, а значит можно установить сам факт связи между конкретными абонентами, тогда как у CallBox в PlayMarket всего около 10k скачиваний и при этом полная анонимность.

Что интересно: разработчики также русские, что указывает на высокий спрос и предложение на подобные технологии именно в русскоговорящем сегменте интернета» — уверен Александр Купцикевич.

Ответ симметрии появился лишь в 1975 году, и пришел он из области криптографии.

Поскольку проблема заключалась в унификации ключа, внимание было обращено на возможность разделения функций шифрования и дешифровки.

Так на свет появилась ассиметричная система, включающая в себя такие понятия, как открытый и закрытый ключи (или публичный и приватный).

Как асимметрия решает проблемы шифрования

В основе асимметричной системы ставка на усиление безопасности путем изменения исходных данных работы с информацией. Схематичное отображение ассиметричной тактики выглядит следующим образом:

1. Работа между сторонами производится через формирование сразу двух ключей. Один из них является открытым, другой — закрытым. Созданная пара может использоваться только единожды и только друг с другом.

2. Далее происходит распределение ключей. Открытый переходит в руки отправителю, который, с его помощью получает возможность зашифровать информацию.

Второй, закрытый ключ, отправляется адресату, с целью предоставления ему возможности последующего извлечения информации, измененной стороной отправителя.

3. После того, как ключи «отработали» свое предназначение, они перестают иметь ценность, поскольку для дальнейших операций будут сформированы новые пары.

Замена ключей между собой невозможна. В данном случае они просто не подойдут, поскольку изначально, в момент создания, каждый из них наделяется своей собственной ролью.

Для упрощения понимания возможностей работы через систему с двумя ключами шифрования, обратите внимание схему:

Симметричное шифрование на практике

Самым простым способом раскрыть последовательность работы через симметричную систему, является формирование аналогии с механизмом действия навесного замка.

Представьте замок, единственной особенностью которого является наличие двух скважин:

Каждая из скважин заточена под определенный ключ, и никакой другой к ней не может подойти. Несмотря на похожесть ключей, каждый предназначен для определенной стороны.

Левая половина работает при помощи обозначенного ключа под номером 1, правая — под номером 2.

Предположим, вы хотите отправить данные. Для того чтобы вы могли зашифровать их и закрыть этим замком, система предложит вам его в следующем виде (второй ключ сформирован для отправителя):

Когда заданная информация была зашифрована, отправитель может закрепить ее, путем закрытие замка.

Как только ключ №2 был использован для этой цели, он более не может быть полезен в данном частном случае.

Даже в случае необходимости, он не сможет дешифровать информацию, поскольку для этого нужен другой ключ.

Следующим этапом является пересылка информации в зашифрованном виде (первоначальный вариант скрывается даже от стороны отправителя).

При получении информации, сокрытой за этим замком, вторая сторона (получатель) должен применить свой ключ (в данном случае, ключ №1 — приватный) для того, чтобы открыть свою половину, произведя тем самым дешифровку.

Данная схема работы позволяет в полной мере обеспечить эффективную защиту интересов обеих сторон, а также решить указанные выше проблемы, присущие симметричной системе.

Почему это важно

Асимметричная система шифрования позволяет пользователям получать защиту высокого уровня. Доказательством ее эффективности является ее применение для государственных нужд и секретными службами.

Самые актуальные новости - в

Самые актуальные новости - в