Источник: ain.ua

Рынок IoT-устройств растет, и чем больше подключенных устройств появляется в домах и рабочих офисах, тем чаще поднимается тема безопасности этих устройств. Недавно Миша Шпигельмок, специалист по разработке программного обеспечения с 10-летним опытом работы и новый глава SF Internet Society IoT Working Group, прочел в Киеве лекцию, посвященную тому, нужно ли сертифицировать IoT-гаджеты. Наталья Виндерских из IT-Enterprise побывала на его лекции и подготовила основные тезисы.

Зачем интернету вещей стандартизация

Что такое IoT? В контексте безопасности, о которой пойдет дальше речь, главное — тот факт, что это огромное количество устройств, подключенных к интернету и передающих данные через интернет (20 млрд таких устройств в 2017 году, источник — Statista). Количество устройств продолжает расти (по прогнозам, их будет 75 млрд в 2025 году).

Рынок сильно фрагментирован: производством подключенных устройств занимаются тысячи производителей, которые не договариваются друг с другом о каких-либо стандартах: на какой платформе работать, какие частоты использовать, как подключаться к интернету и так далее. Сейчас это не является большой проблемой, но почти наверняка станет в скором будущем.

Одно из последствий этой ситуации — невысокая способность разных подключенных устройств взаимодействовать друг с другом. Предположим, вы установили дома устройства от разных производителей: блютуз-колонки, систему умного освещения и датчик дыма. Было бы удобно настроить эту систему так, чтобы при срабатывании датчика дыма вы также услышали сигнал в колонках, а система освещения подала мигающий сигнал о пожаре. Но сегодня это возможно, только если купите все эти устройства у одного производителя.

Как говорит Шпигельмок, если представить существование всех IoT-устройств как движение по одной большой дороге, то каждый из производителей считает, что он единственный, кто по этой дороге едет. Но в действительности дорога одна, а машин много, они движутся по дороге одновременно и делят ресурсы, например, внешний IP-адрес, Wi-Fi-сеть, радиочастоты. И рано или поздно они начнут сталкиваться, конфликтовать друг с другом.

Опасность подключенных вещей

На этом графике от Gartner видно, что IoT приближается к пику самых высоких ожиданий. Именно поэтому мы видим подключенных коров, интернет-соковыжималку, которая выдавливает сок из пакетика. Люди продают подключенные плиты, чайники, умные вилки, зубные щетки, подключенные спиннеры.

Итак, в чем же главная проблема? Безопасность. Все эти устройства легко взломать.

В сентябре-октябре 2016 года весь мир говорил о ботнете Mirai, что в переводе с японского означает «будущее». Вероятно, выбор названия неслучаен: нам намекнули, на что будут способны ботнеты будущего. Этот ботнет атаковал в основном роутеры и камеры безопасности: подбирал одну из 60 комбинаций дефолтных логинов и паролей для доступа к учетной записи устройства, а затем использовал их для проведения DDoS-атак невиданной до этого силы. К примеру, после того, как журналист Брайан Кребс опубликовал статью, разоблачающую ботнеты, его личный блог подвергся DDoS-атаке, трафик которой достигал на пике 665 Гб/с.

Затем Mirai атаковал французский хостинг-провайдер OVH с интенсивностью до 1 ТБ/с. Но самой нашумевшей стала атака на DYN — американского DNS-оператора, услугами которого пользуются GitHub, Twitter, Reddit, Netflix, Airbnb и т.д. Нагрузка при этой атаке достигала 1,2 ТБ/с, это была самая мощная кибератака из зафиксированных в мире, которая, по сути, «положила» вышеупомянутые сервисы и с ними половину американского интернета на несколько часов.

Ботнет использовал самую легкую добычу: логины и пароли, установленные по умолчанию на устройствах, подключенных к интернет.

По тому же принципу работает недавно найденный Linux-троян для Raspberry Pi. Он находит устройства с логином и паролем, которые владельцы не изменили после покупки, меняет пароль, а затем устанавливает на устройстве приложение для майнинга криптовалют. Идея и реализация также предельно просты.

Поскольку количество подключенных устройств растет, вероятно, подобные истории будут происходить все чаще. Судя по всему, ФБР с этим согласны: еще в 2015 году выпустили пресс-релиз «ФБР предупреждает об уязвимостях IoT, которые могут использовать киберпреступники».

Кстати, глупые и смешные примеры подключенных вещей и их поломок можно увидеть в забавном твиттере Internet of Shit.

Как считает Шпигельмок, ситуация со слабой безопасностью IoT-девайсов сложилась не из-за полной глупости или безответственности разработчиков этих устройств, а скорее из-за экономической целесообразности: производители заинтересованы в наименьшем времени выхода на рынок своего продукта (очевидно, что тот, кто первым выпустит подключенную зубную щетку, сможет занять этот рынок). Поэтому производитель не видит никакого смысла и выгоды для себя в том, чтобы тратить время на разработку и тестирование кода и продумыванием системы безопасности.

Что же делать? Сертификация

Возможным решением является открытая сертификация IoT-продуктов — эту идею уже не раз озвучивали специалисты по безопасности. Шпигельмок подчеркивает, что он сам выступает за свободный рынок и не является поклонником идей сертификации, но в этом случае это необходимый шаг.

Сертификация IoT-устройств должна быть несложной, просто давать хоть какую-то гарантию, что то или иное устройство не является очевидно доступным для первого встречного хакера. Необходимость такого сертификата может быть указана в требованиях отделов закупок – на государственном уровне или на уровне корпораций.

Сегодня уже существует некоторое количество IoT-сертификатов, они являются собственностью частных компаний и управляются ими (самое многообещающее предложение исходит от инициативы Online Trust Alliance), но рынку нужно одно объединяющее решение.

Самое главное — всеобщее принятие стандарта сертификации IoT-устройств обеспечило бы рыночный стимул для производителей не делать очевидных ошибок. Потребители предпочтут приобретать устройства, прошедшие сертификацию. Вы, как пользователь интернета, заинтересованы в том, чтобы не покупать устройство, которое легко поддается взлому, поэтому выберете то, которое имеет сертификат. А результатом станет большая безопасность всей интернет-объединенной планеты.

Выводы

Как минимум, просто повод задуматься и более сознательно относиться к весам, которые твитят результаты похудения, телевизору со скайпом или умной веб-камере, с помощью которой можно наблюдать за квартирой во время отпуска.

А если вы имеете отношение к разработке IoT, то можете работать над вопросами безопасности, и стать одни из первых, кто позиционирует свои IoT-продукты как безопасные ?

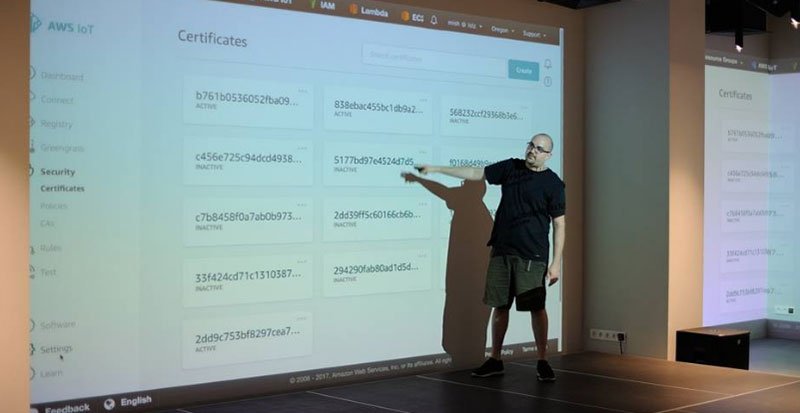

Если вам интересно узнать о постройке IoT-сети с помощью Amazon Web Services (об этом Миша тоже рассказывал), посмотрите tutorial об использовании AWS и Lambda или почитайте его статью Diving into IoT development using AWS. И наконец — статья Миши IoT Security Through Open Certification на сайте Internet Society SF Bay Area.

Самые актуальные новости - в

Самые актуальные новости - в