В отдельных случаях SIM-карта может оказаться более опасной, чем программное обеспечение смартфона. Исследователи компании AdaptiveMobile Security обнаружили новую уязвимость SIM-карт, которая использовалась неназванной частной компанией для слежки за пользователями.

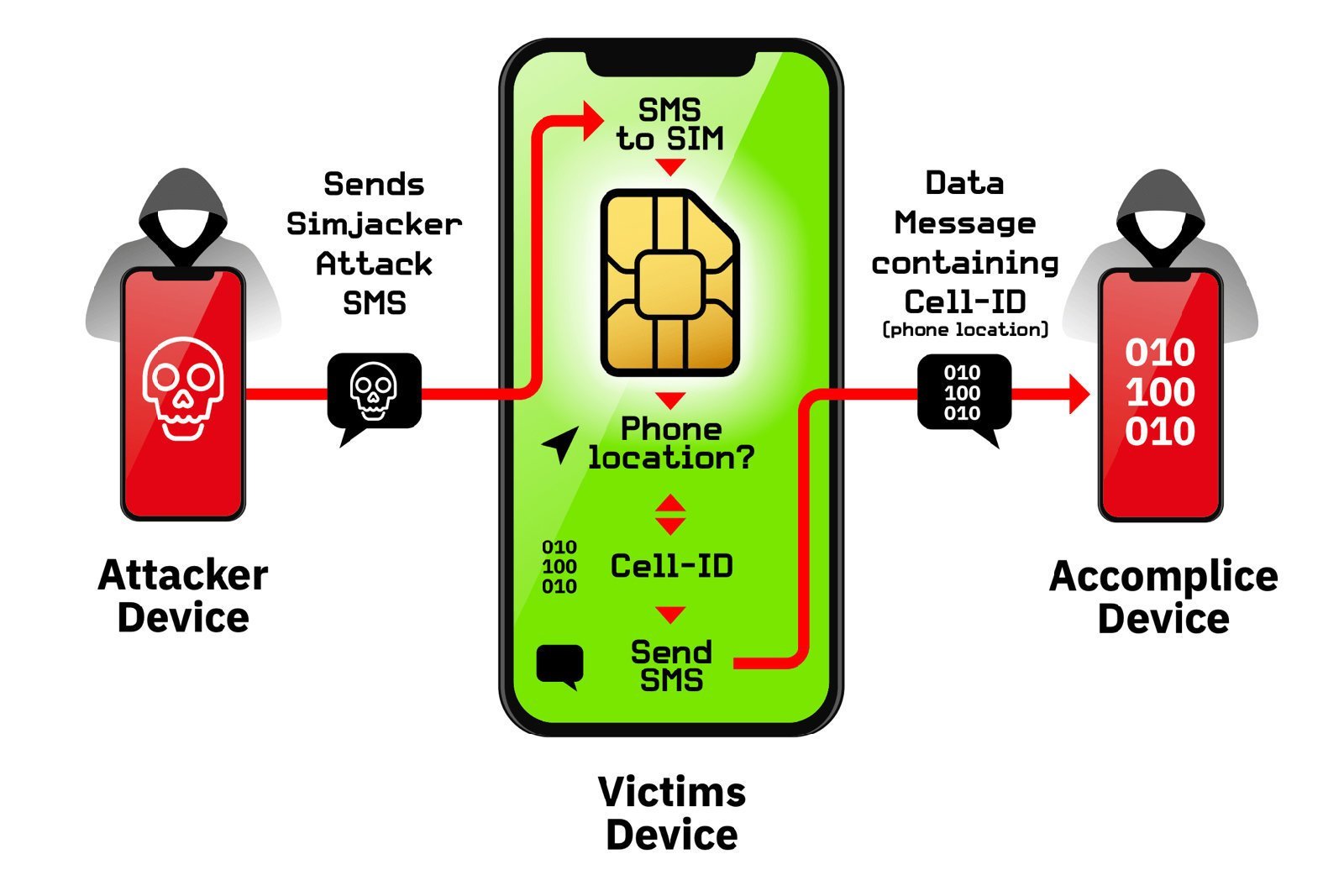

Потенциальная атака, получившая название Simjacker, отправляет SMS-сообщения с определённым кодом для приложения S@T Browser, которое поддерживается SIM-картами. Это приложение используется сотовыми операторами для показа сервисной информации. Злоумышленники с помощью уязвимости могут получить некоторые данные владельца смартфона, например, местоположение и IMEI. Более того, с помощью команд, поддерживаемых S@T Browser, можно совершать звонки, отправлять сообщения, отключать SIM-карту, запускать браузер и многое другое.

Важно отметить, что атака осуществляется незаметно: без каких-либо звуков и уведомлений. При этом эксплойт не зависит от типа устройства, это могут быть смартфоны на iOS и Android или устройства IoT, оснащённые SIM-картами.

По словам исследователей, уязвимость активно использовалась частной компанией для слежения за людьми в более чем 30 странах (в основном на Ближнем Востоке, в Северной Африке, Азии и Восточной Европе) в течение как минимум двух лет. Большинство людей «проверялись» по нескольку раз в день, примерно 250 человек были подвержены атаке Simjacker целенаправленно.

Аналитики считают, что атаки Simjacker можно предотвратить, поскольку в отправляемом SMS-сообщении содержится код, а не текст. S@T Browser – уже довольно устаревшая технология, которая не обновлялась с 2009 года. Однако она по-прежнему используется сотовыми операторами в нескольких десятках стран, где суммарно проживает более миллиарда человек.

Источник: Engadget.com

Самые актуальные новости - в

Самые актуальные новости - в