Исследователи из компании Eclypsium, специализирующейся на вопросах информационной безопасности, подготовили отчёт под названием Screwed Drivers. Они утверждают, что в модели драйверов более 40 производителей оборудования имеется уязвимость, которая позволяет вредоносному ПО получать повышенные привилегии, что обеспечивает неограниченный доступ к оборудованию.

Длинный список производителей оборудования, которые выпускают драйверы, одобренные и подписанные корпорацией Microsoft в рамках своей программы WHQL, включают такие крупные бренды, как Intel, AMD, NVIDIA, AMI, Phoenix, ASUS, Toshiba, SuperMicro, GIGABYTE, MSI и EVGA. Многие из них являются производителями материнских плат, которые разрабатывают приложения для мониторинга оборудования и разгона системы. Для такого ПО устанавливаются драйверы режима ядра в Windows для аппаратного доступа для Ring-0, уровня с наибольшими привилегиями.

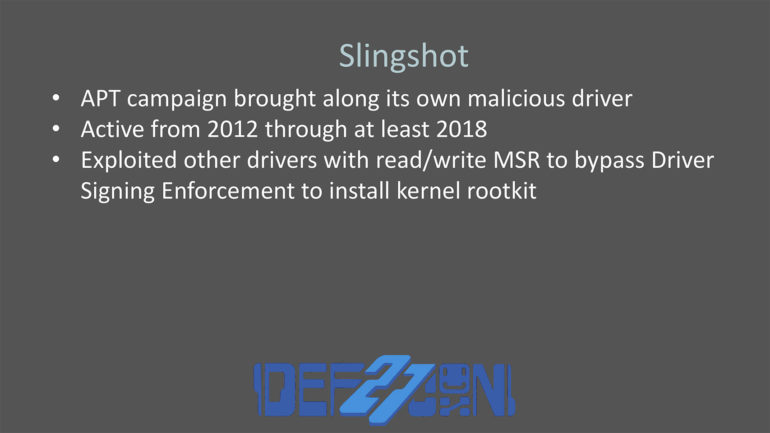

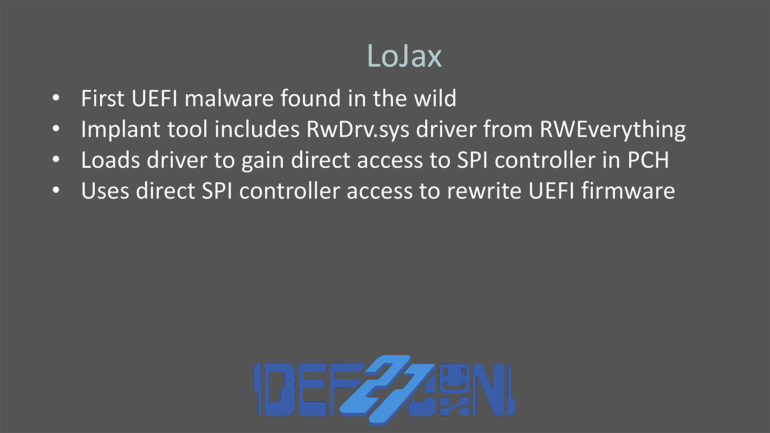

В рамках своего исследования Eclypsium сообщает о трёх классах атак, связанных с повышением привилегий, с использованием драйверов устройств: RWEverything, LoJax (первое вредоносное ПО для UEFI) и SlingShot. В основе этих атак лежит эксплуатация способа, которым Windows продолжает работать с драйверами, которые были подписаны с использованием повреждённых, устаревших или просроченными сертификатами.

RWEverything представляет собой утилиту для доступа ко всем аппаратным интерфейсам через программное обеспечение. Она работает в пользовательском пространстве, но с одноразово установленным и подписанным драйвером режима ядра RWDrv.sys действует как проводник для вредоносных программ, чтобы получить доступ Ring-0 в системе. LoJax — это инструмент для внедрения, который использует RWDrv.sys для получения доступа к контроллеру флэш-памяти SPI в чипсете материнской платы, чтобы модифицировать флэш-память UEFI BIOS. Slingshot — это APT со своим собственным вредоносным драйвером, который использует другие драйверы с MSR для чтения/записи, чтобы обойти принудительное применение подписи драйверов для установки руткита (программа или набор программ, который позволяет скрыть присутствие в системе вредоносного ПО).

Компания не спешит делиться подробными сведениями об этих уязвимостях, однако активно сотрудничает с некоторыми из перечисленных производителей оборудования, чтобы устранить проблему.

Источник: ITC.ua

Самые актуальные новости - в

Самые актуальные новости - в