Подобное происходит с процессорами Intel впервые. Да, уязвимости в них находили и раньше — это нормально. Однако теперь появилось доказательство, что любой желающий при должном старании может получить полный доступ к микрокоду чипов.

Специалисты по кибербезопасности из российской компании Positive Technologies смогли взломать секретный ключ для подписи обновлений микрокода процессоров Intel. Таким образом эта система безопасности была скомпрометирована. С одной стороны, возможность применять собственные обновления микрокода открывает впечатляющие возможности для модификаций энтузиастами. А с другой — позволяет злоумышленникам как никогда близко изучать все уязвимости чипов и в дальнейшем эффективно их использовать.

Отечественные «белые хакеры» работают над исследованием уязвимостей чипов Intel несколько лет. Команда поделилась выводами из своих изысканий с изданием ArsTechnica. Стоит отметить, что все подряд процессоры этого бренда записывать в небезопасные еще рано — обнаруженный хак работает только с чипами архитектуры Goldmont. В это семейство входят бюджетные энергоэффективные решения Atom, Celeron и Pentium.

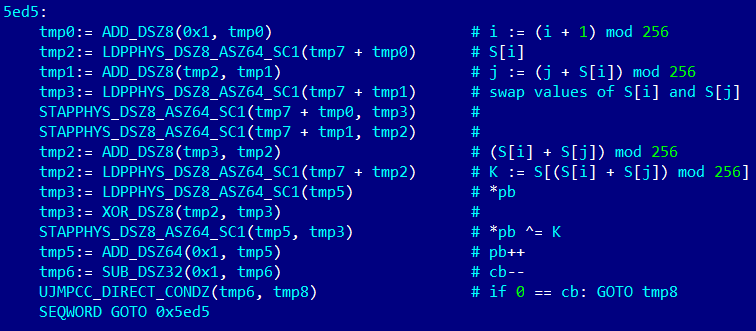

Новый способ извлечения ключа шифрования позволяет делать две важные вещи. Во-первых, расшифровывать пакеты обновлений, которые рассылает Intel для устранения уязвимостей в процессорах и улучшения их работы. А во-вторых — компилировать свои обновления и подписывать их так, чтобы процессор принял пакет за легальный и применил его. К счастью, в последнем случае модификация будет работать до следующей перезагрузки системы. После нее чип вернется в прежнее состояние, и операцию нужно будет проводить снова.

Тем не менее ситуация вызывает опасения. Есть вероятность, что злоумышленники смогут скомпоновать в атаке эту уязвимость и какую-то другую, что позволит им применять свои обновления микрокода на постоянной основе. В таком случае перезагрузка уже не поможет. Что могут изменить киберпреступники? Пока вопрос открытый. В общем смысле — модифицировать практически любой низкоуровневый процесс работы чипа. На практике такой взлом оказывается довольно сложным.

Чтобы его реализовать, необходимо получить образец микрокода процессора и внимательно его изучить. Понять, как все «работает внутри», и придумать способ модификации кода. Это уже очень высокий уровень квалификации, требующий огромного багажа знаний в разработке низкоуровневого программного обеспечения.

Однако в случае успеха последствия будут интересными. Например, можно заставить чип выдавать строго предсказуемые значения вместо случайных при обработке криптографических алгоритмов. Или в фоновом режиме выгружать данные определенного процесса операционной системы в скрытый раздел памяти. Такие манипуляции будет крайне трудно отследить антивирусу, работающему на уровне ОС.

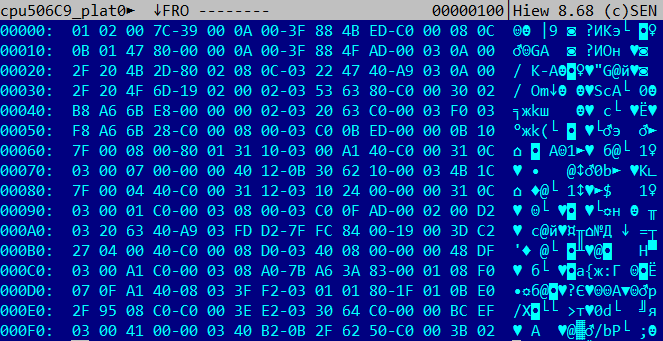

Но есть и более простой и не менее перспективный для киберпреступников способ использования этого ключа шифрования. Можно брать пакеты обновления, выпускаемые Intel, изучать, что они изменяют в микрокоде, и получать «из первых рук» подробнейшую информацию о работе конкретной уязвимости в чипе. Учитывая, что далеко не все компьютеры обновляются оперативно, такой изъян все равно будет полезен для атак, даже несмотря на вышедшую «заплатку».

Тем не менее не все так плохо. Российские специалисты по кибербезопасности отмечают и хорошую сторону вопроса. Отныне всегда можно будет внимательно изучать, что там Intel своими обновлениями поправляет. И понимать, насколько эффективно компания реагирует на обнаруженные ранее уязвимости.

- В процессорах Intel обнаружили опасную уязвимость Компания Intel обнародовала список процессоров, в которых обнаружен эксплойт, открывающий доступ к кэш-памяти. naked-science.ru

Если «заплатка» окажется некачественной, эксперты всегда смогут увидеть это заранее. Текущий подход IT-гиганта можно охарактеризовать как «безопасность через неясность» (Security through obscurity), что идет вразрез с принципами открытости в отрасли. И пусть подобная практика весьма распространена, по мнению многих экспертов, она не является конструктивной в долгосрочной перспективе.

Источник: Naked Science

Самые актуальные новости - в

Самые актуальные новости - в