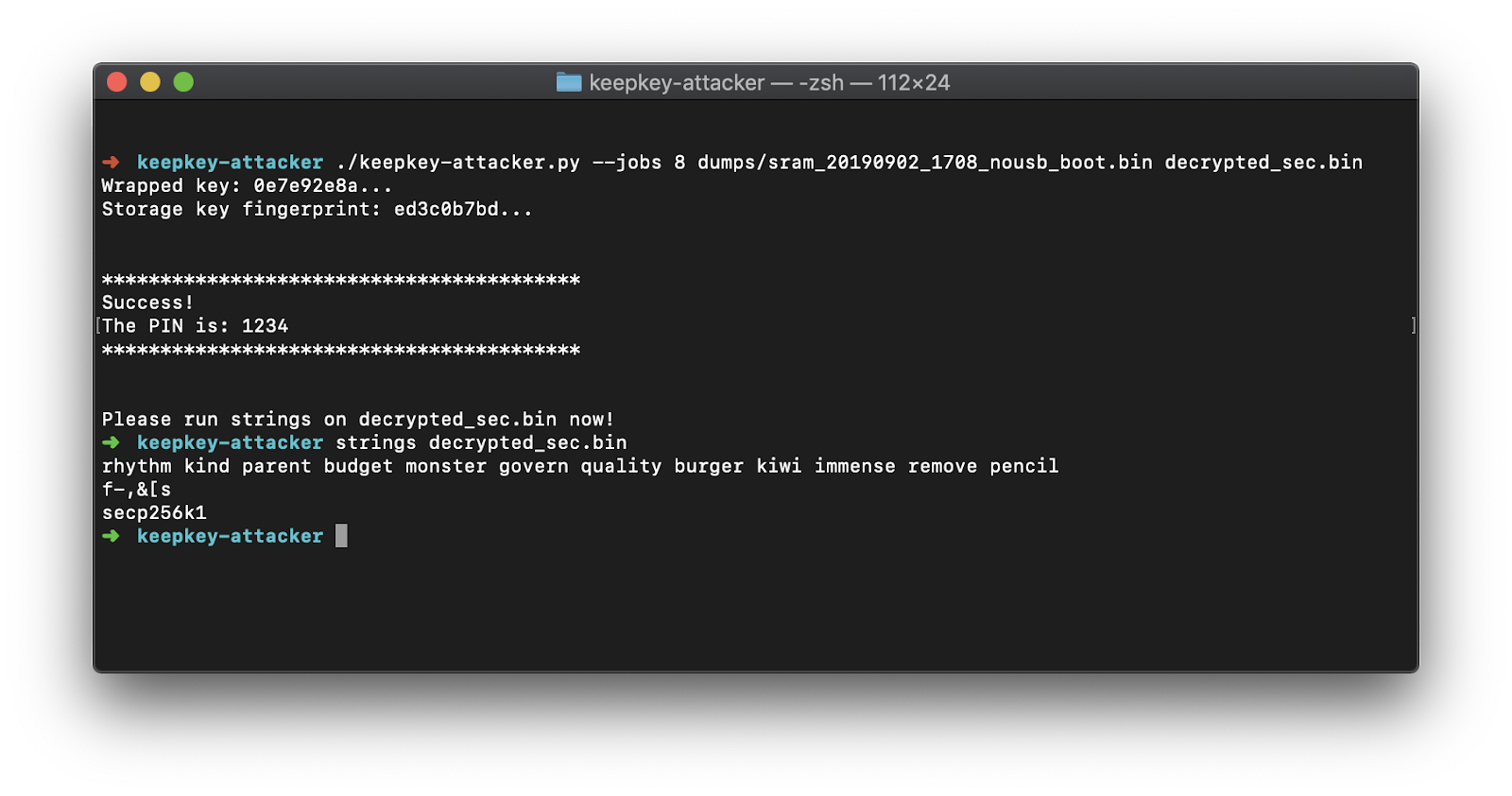

Специалисты Kraken Security Labs сообщили, что нашли способ извлечения seed-фраз из аппаратных кошельков KeepKey.

По их словам, процесс занимает всего 15 минут. Однако, чтобы осуществить задуманное, злоумышленникам нужен физический доступ к устройству и недорогое устройство, способное вызвать сбой в микроконтроллере из-за перепада напряжения.

«Эта атака основана на сбое напряжения с целью извлечения зашифрованной seed-фразы, для осуществления которой могут понадобиться специальное оборудование и знания. По нашим оценкам, удобное для пользователя устройство для атаки может быть создано примерно за $75. Затем появляется доступ к зашифрованной seed-фразе, защищенной 1-9-значным PIN-кодом. Но это пустяковое дело, решается с помощью брутфорса», — пояснили исследователи Kraken.

Эксперты добавили, что уязвимость присуща микроконтроллерам KeepKey и для ее устранения необходима модернизация устройств.

Представители Kraken сообщили KeepKey о проблеме, но те ответили, что их задача — «защитить ключи пользователей от удаленных атак».

В первую очередь специалисты по кибербезопасности советуют не предоставлять никому физический доступ к кошелькам KeepKey, а также стараться не терять устройство.

«Важно понимать, что если вы потеряете ваш KeepKey, уязвимость может быть использована для получения доступа к вашей крипте», — добавили представители Kraken.

Ранее производитель криптовалютных аппаратных кошельков Ledger выявил уязвимости в устройствах своего прямого конкурента Trezor.

Источник: forklog.com

Самые актуальные новости - в

Самые актуальные новости - в